售前客服二维码

文章均源于网络收集编辑侵删

提示:仅接受技术开发咨询!

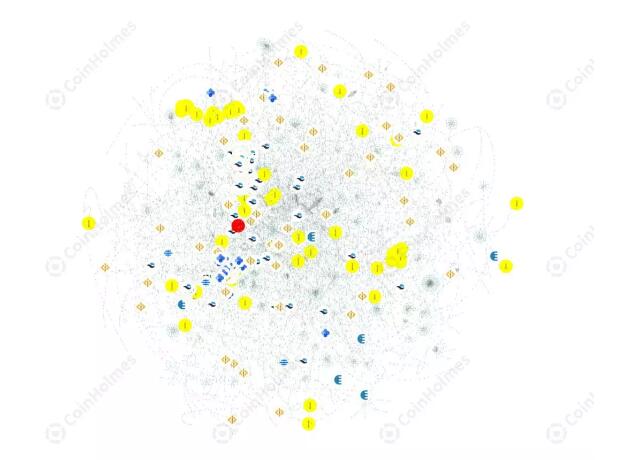

根据受害者提供的地址,CoinHolmes迅速锁定了黑客的相关地址,并进行定向跟踪和分析。最后,以以bc1qre5开头的地址为例,绘制了可视路径转移全景图:

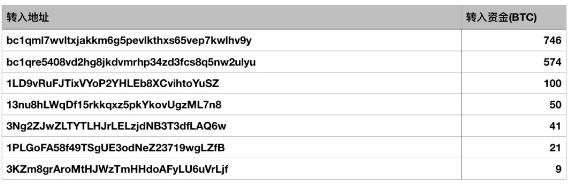

如图所示,黑客在链上转移资金是如此专业和复杂,以至于在使用可视化工具后没有清晰的层次和背景。比特币本身有一个复杂的UTXO系统。基于此,黑客使用大量账号来分散和转移资金,甚至启用了一个混淆系统。 一场激烈的行动,黑客们像进入了一片黑暗的丛林。 资金分散转移和小额拆分 通过对从鲸鱼账户中窃取的BTC资产的后续分析,PeckShield安全人员发现,黑客在窃取了1547个BTC后,迅速切断并分散资金,并将其分成少量。黑客这样做的目的是利用比特币UTXO兑换系统的复杂性来大量分散账户和资金,增加跟踪的难度和时间成本。 在短时间内,黑客将资金主要分散到七个主要地址,每个地址的资金如下:

1。PeckShield使用其数字资产视觉跟踪平台CoinHolmes绘制其资产流动转移图。从下图中,我们可以看到地址上的资金在每次交易中都被削减了,而转移大量资金的地址将继续沿着向前的方向被分成少量。

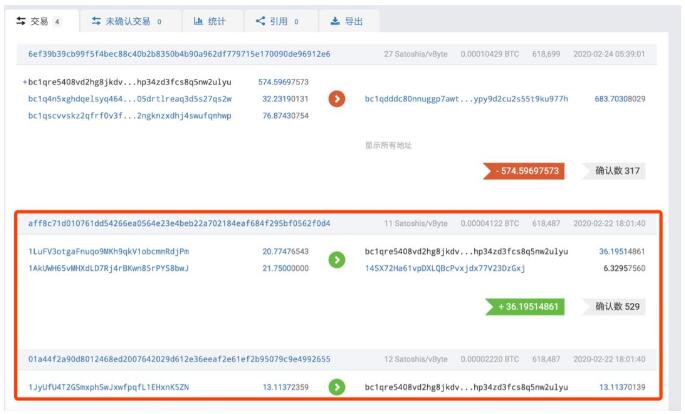

资金与其他交易混淆 通过对黑客们在短时间内分散的1547个BTC的分析,我们已经可以看到黑客洗钱的专业性和复杂性。然而,在完成这一分散操作后,黑客们仍在试图通过更复杂的混淆系统使资产追踪变得极其困难。 PeckShield安全人员的后续分析发现,黑客在转移资金的过程中混入了UTXO的其他交易。上面分析的bc1qre5开头的地址就是一个例子。下图中用红色方框标记的交易资金不包括在这次被盗的1547笔BTC资金中。同时,6ef39b开始时的交易与bc1qre开始时的资金之外的其他UTXOs混合。

比特币硬币不是一个新概念。它起源于黑暗之网。黑客或犯罪分子把获得的BTC混在一起,以避免被追踪。 具体来说,货币混合涉及交易中的大量输入和输出,这混淆和分散了交易信息,从而使得更难找到输入和输出之间的相关性。尽管比特币地址本身是匿名的,但相关交易数据是完全公开和透明的。通过事务的地址关联和数据分析,可以跟踪和锁定链上地址后面的身份。 因此,为了避免被跟踪和监控,黑客通常会将偷来的比特币混在一起。 部分资金流入交易所。 PeckShield安全人员统计发现,从2月22日到2月26日,黑客在短短四天内共享了数百个地址进行资金转移,最深级别达到20层。在拆分和转移资金的过程中,一小部分资金流入了交易所。 依靠CoinHolmes链上跟踪的大量地址标签和实时机器学习算法更新,我们甚至可以准确、实时地分析新生成的交换地址。根据PeckShield的统计,目前有11.19个BTCs通过多次交易在1LZVz7开始时流入Bittrex交换地址。 如上图所示,流入Bittrex交易所的关键路径图是,在流入该交易所之前,黑客已经采用了货币混合的方法。因此,PeckShield安全人员判断,一些资金黑客可能没有直接转移到交易所,而是通过类似于场外交易的方法进行了清理。 除了一些流入交易所的资金外,大部分被盗资金仍存放在黑客地址中,PeckShield还锁定目标资金的进一步动向。 结论 PeckShield有理由相信这个黑客应该是一个专业和熟练的黑客团体。 长期以来,该团伙确实从选择目标到追踪和瓦解犯罪链做了很多努力。这似乎给一些大老板敲响了警钟,他们在早期通过投资加密货币赚了很多钱。赚钱的时候不要盲目。有人一直在看着你。 尽管非对称加密私钥系统为个人账户带来了福音,现在它已经成为一个计算机计算能力几乎无法破解的链上防御项目,但个人私钥的管理实际上是一种链外行为。黑客可以打破用户在互联网上的一些旧的不良习惯。这次SIM卡攻击就是其中之一。 俗话说,“如果你不怕贼偷,你就怕贼想。” 如果只有链接地址是已知的,黑客将不得不经历几代人,并持续数亿年,试图破解用户的私钥。一旦链接地址和用户的链接身份匹配,黑客们无疑会有超过10,000种可能的攻击方式。

文章均源于网络收集编辑侵删

提示:仅接受技术开发咨询!