售前客服二维码

文章均源于网络收集编辑侵删

提示:仅接受技术开发咨询!

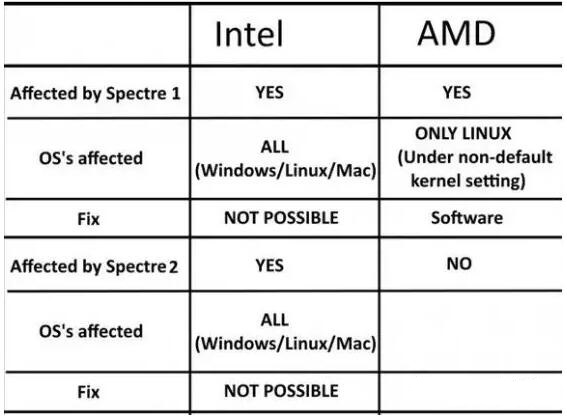

Spectre打破了不同程序之间的数据隔离。它允许攻击者欺骗无错误的程序,该程序遵循最佳方法并强制它揭示秘密。

经过上述解释,我们应该对幽灵漏洞有所了解。接下来,我们将看看Spoiler的最新漏洞。

Spoiler是英特尔伍斯特研究人员在英特尔处理器中发现的另一个高风险漏洞。值得注意的是,Spoiler本身并没有直接攻击,而是加速了现有的Rowhammer攻击和缓存侧通道攻击。根据作者在论文中提供的数据,Spoiler可以将现有缓存侧通道攻击的准备时间从35秒减少到10秒。此漏洞在用户空间中实现,不需要特殊权限。同时,此漏洞不仅可以在物理机中执行,还可以在虚拟机环境和沙箱环境中执行,即使在运行时环境(如浏览器常用的JavaScript)中也是如此。

据发现Spoiler漏洞的研究人员称,Spoiler漏洞是一个硬件漏洞,可能没有任何软件修复,以及同一年影响CPU性能的重影和漏洞。目前,英特尔发言人回答了这个问题,称他们收到了研究人员的通知,保护用户的信息安全是他们的工作。感谢安全社区研究他们的产品,但到目前为止,英特尔和研究人员一直没有软件或硬件安全补丁可用。

2.英特尔打喷嚏,世界将动摇它

前美联储主席艾伦格林斯潘曾表示,英特尔将打喷嚏,世界将动摇它。芯片和个人计算机之间的关系就像建筑物和基础。现在建筑物的基础存在问题,因此可以想象出后果。英特尔芯片缺陷漏洞可能会影响几乎所有计算机和移动设备用户的个人信息的安全性,并且数亿个设备受到影响。漏洞的修补过程可能会导致全球PC性能显着下降。据国外媒体The Next Platform估计,CPU减速造成的计算价值损失每年高达60亿美元。

3.基于TEE的Spoiler漏洞隐私计算方案

那么,作为普通用户,我们只能静坐,等待隐私泄露或遭受CPU减速的损失?当然,事情并不那么悲观。正如我们通常所说,上帝为你关上了一扇门,同时为你打开了一扇窗户。只要开箱即用,我们总能找到更好的解决方案。

上面提到的Spoiler的主要漏洞是加速Rowhammer攻击和缓存侧通道攻击的性能,并且不会引入新类型的攻击。为了便于理解,我们简要介绍了什么是Rowhammer攻击,通道攻击和缓存侧通道攻击。

Rowhammer攻击:允许攻击者篡改物理内存中的内容。每个人都知道,当计算机运行程序时,所有代码和数据都以二进制0,1的形式存储在内存中。但是,现有内存中存在安全漏洞。当攻击者经常以特定顺序访问特定存储器时,存储器中随机位置的值可以反转(从0到1,或从1到0)。使用此漏洞,Rowhammer能够修改目标应用程序中的某些数据,以控制目标应用程序的行为。

侧通道攻击:与传统攻击不同,它可以“间接”窃取数据。作为一个非正式的例子,让我们说我们想知道A的年龄范围。传统的攻击方法将直接“强迫”和“欺骗”A来告诉他的年龄。侧通道攻击首先可以通过“A已结婚”加上“A是男性”,并且估计A大约是22岁(男性法定结婚年龄)。

缓存侧信道攻击:利用缓存处理器中的组件的侧信道攻击方法。缓存是CPU用来加速内存访问的构建,它具有比内存更快的访问速度。 CPU首先将数据从内存读入缓存,然后直接从缓存中获取,而无需访问内存。缓存侧通道攻击是使用此功能“间接”窃取目标数据。

了解Spoiler漏洞的攻击方法,上帝离开我们的窗口逐渐清晰,但如何推动它并非易事。此窗口的名称是TEE。 TEE是Trusted Execution Environment的缩写,可用于保护环境。 TEEX已被用于保护隐私。这是一个独立于传统REE-Rich执行环境的可信环境,它依赖于终端硬件提供的安全功能,以基于微内核操作系统为应用程序提供各种安全服务。那么Spoiler漏洞引发的两种攻击会对TEE产生什么影响呢?首先让我们来看看Rowhammer的攻击。如前所述,Rowhammer允许攻击者篡改物理内存中的内容。然而,采用英特尔SGX技术的当前TEE技术带有内存完整性检查技术,可以检测由Rowhammer引起的内存篡改,从而防止进一步的内存数据泄漏。

缓存侧通道攻击对英特尔SGX的安全性有很大影响。以前的一些新硬件漏洞(Meltdown,Spectre,L1TF等)使用缓存侧通道进行数据窃取。与此同时,英特尔SGX本身并未将此类攻击视为缓存侧通道。传统的TEE解决方案无法解决这些漏洞造成的问题,但TEEX的TEE解决方案可以抵御剧透。

TEEX拥有近10年的系统安全和TEE研发经验,在边信道攻击防御方面拥有丰富的经验。 TEEX结合了系统安全技术和虚拟化技术,为TEE实施独特的软硬件协同防御解决方案。它可以抵御现有的缓存端基于通道的攻击类型,包括Meltdown,Spectre,L1TF以及最近发现的去年发现的新漏洞。扰流板。

文章均源于网络收集编辑侵删

提示:仅接受技术开发咨询!